Table of Contents

Microsoft credentials

Las credenciales de Microsoft permiten autenticar los módulos que utilizan Microsoft Graph API mediante OAuth 2.0, usando una aplicación registrada en Microsoft Entra ID (Azure).

Método de autenticación

Advanced Settings

Descripción

La autenticación se realiza mediante una aplicación registrada en Microsoft Entra ID, utilizando Client ID, Client Secret y Tenant ID.

Este método permite:

- Control total de permisos

- Uso en entornos productivos

- Reutilización de credenciales en múltiples módulos Microsoft

- Cumplimiento de políticas de seguridad corporativas

Campos de la credencial

Credential name

Nombre identificador de la credencial dentro de Rocketbot.

Ejemplo : Microsoft Excel , Microsoft OneDrive

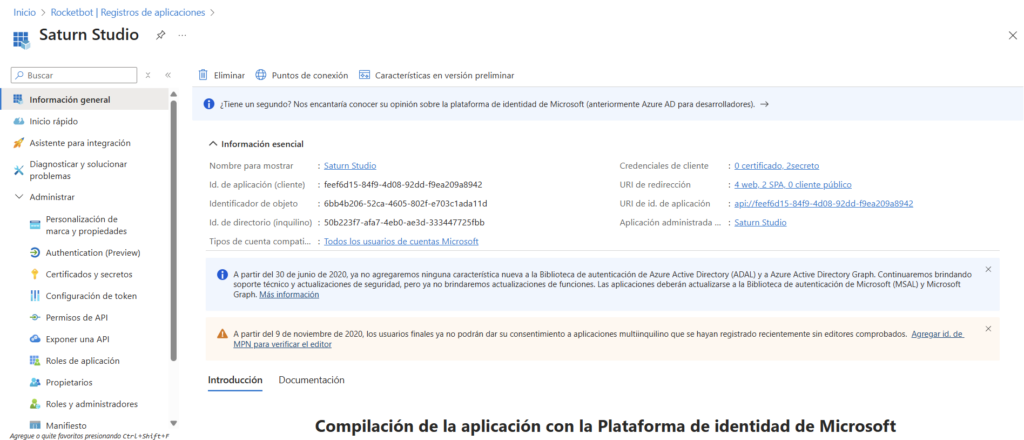

Client ID

Identificador único de la aplicación registrada en Microsoft Entra ID.

Dónde obtenerlo

- Microsoft Azure Portal

- Microsoft Entra ID

- App registrations

- Seleccionar la aplicación

- Application (client) ID

Formato

UUID (cadena alfanumérica con guiones)

Uso

Este valor puede reutilizarse en otros módulos de Microsoft.

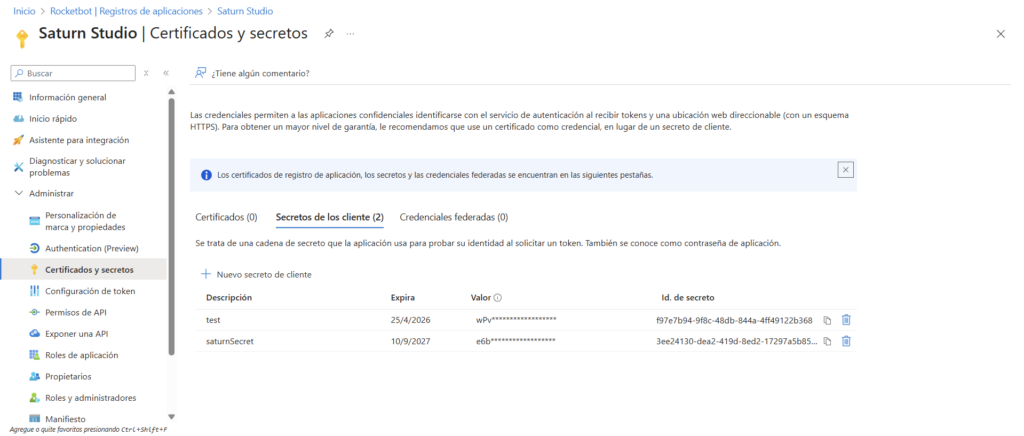

Client Secret

Clave secreta generada para la aplicación registrada en Microsoft Entra ID.

Permite que Rocketbot se autentique de forma segura contra Microsoft.

Dónde obtenerlo

- Microsoft Azure Portal

- Microsoft Entra ID

- App registrations

- Seleccionar la aplicación

- Certificates & secrets

- New client secret

Notas importantes

- El valor del secreto se muestra solo una vez

- Si se pierde, debe generarse uno nuevo

- Se recomienda definir una expiración adecuada

Tenant ID

Identificador del tenant (directorio) de Microsoft Entra ID donde está registrada la aplicación.

Dónde obtenerlo

- Microsoft Azure Portal

- Microsoft Entra ID

- Overview

- Tenant ID (Directory ID)

Requisitos previos

- Cuenta Microsoft con acceso a Azure

- Aplicación registrada en Microsoft Entra ID

- Client Secret activo

- Permisos configurados en Microsoft Graph según el módulo

Permisos Microsoft Graph (referencia)

Los permisos necesarios dependen del módulo utilizado.

Ejemplos comunes:

- Files.Read

- Files.ReadWrite

- Sites.Read.All

- User.Read

- Mail.Read (Outlook)

Los permisos deben configurarse en API permissions de la aplicación.

Permisos de las credenciales por módulo

Las credenciales de Microsoft se configuran mediante scopes (permisos) definidos en Azure AD / Entra ID.

Cada módulo de Microsoft requiere un conjunto específico de permisos, por lo que no siempre es posible reutilizar una misma credencial entre distintos módulos.

Algunos scopes pueden coincidir entre módulos, pero cada credencial debe configurarse según el módulo que se vaya a utilizar.

Microsoft Excel

Scopes requeridos:

- User.Read

- Sites.Read.All

- Files.ReadWrite

- openid

- profile

- offline_access

Uso:

- Acceso a archivos Excel almacenados en OneDrive o SharePoint

- Lectura y escritura de archivos

- Modificación de contenido de hojas de cálculo

Microsoft Outlook

Scopes requeridos:

- User.Read

- Mail.ReadWrite

- Mail.Send

- Sites.Read.All

- Files.ReadWrite

- openid

- profile

- offline_access

Uso:

- Lectura y gestión de correos electrónicos

- Envío de correos

- Acceso a adjuntos y archivos relacionados

Comparación de scopes entre módulos

Scopes comunes:

- User.Read

- Sites.Read.All

- Files.ReadWrite

- openid

- profile

- offline_access

Scopes específicos:

- Outlook:

- Mail.ReadWrite

- Mail.Send

Esto implica que:

- Una credencial creada solo con permisos de Excel no funcionará para Outlook

- Una credencial creada con permisos de Outlook sí puede incluir permisos de Excel, siempre que se agreguen todos los scopes necesarios